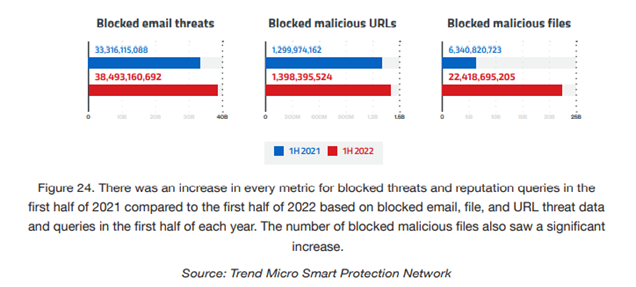

O relatório “Defending the Expanding Attack Surface”, da empresa de segurança Trend Micro revela um crescimento de mais de 57% nas ofensivas digitais contra empresas no primeiro semestre de 2022, em comparação com o mesmo período do ano passado. Ao todo, as ferramentas bloquearam 63 bilhões de ataques no período, contra 40 bilhões da primeira metade de 2021.

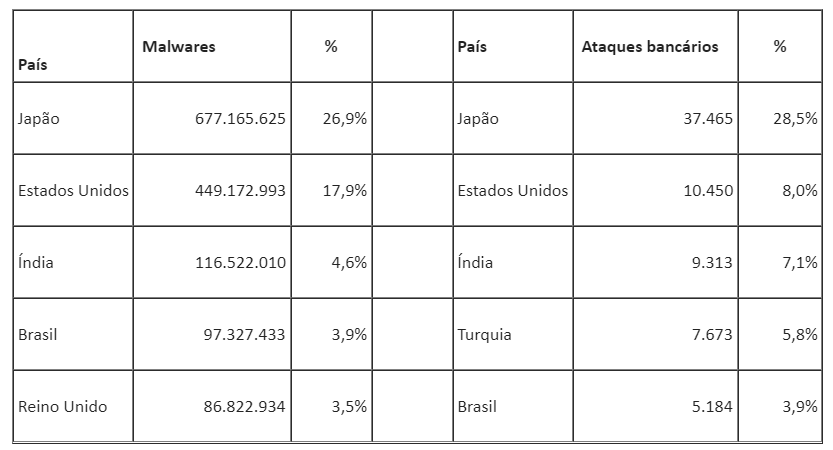

O Brasil figura no top 5 de dois rankings neste primeiro semestre: de malwares detectados, no qual ocupa a quarta posição, com 97 milhões, 327 mil bloqueios, e de ataques ao setor bancário, com a quinta colocação, por pouco mais de 5 mil tentativas de golpes.

O relatório aponta o crescimento de ciberataques em todos os tipos de campanha: de phishing por e-mail, arquivos e URLs maliciosas, que redirecionam para páginas que disseminam conteúdo infectado, sendo verificado tanto via desktop como por aplicativos de celular.

Os segmentos mais atacados foram o governamental, a indústria e o healthcare, que permanece na mira dos criminosos mesmo após dois anos e meio de pandemia do coronavírus. “A falta de atualizações em servidores e plataformas on-line continua sendo uma brecha explorada pelos hackers que conseguem executar os códigos remotamente, sequestrando e criptografando os dados com o objetivo de obter vantagem financeira”, destaca o pesquisador de Ameaças da Trend Micro, Fernando Mercês.

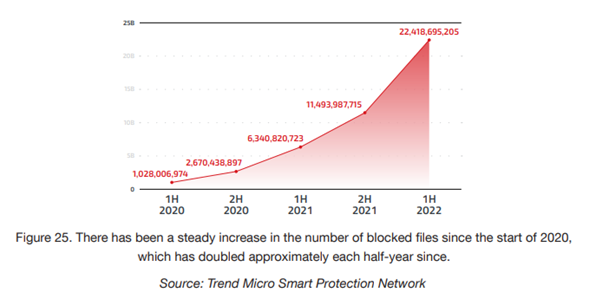

Desde 2020, o número de arquivos maliciosos bloqueados tem apresentado curva ascendente, saltando de pouco mais de 1 bilhão de bloqueios, no primeiro semestre daquele ano, para mais de 22 bilhões em meados de 2022. Acredita-se que a adoção do trabalho híbrido tenha contribuído para esse aumento vertiginoso.

Ransomware

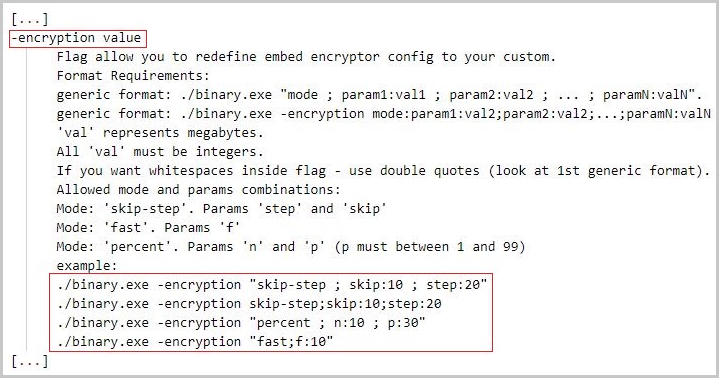

Os dados de telemetria da Trend Micro revelam a atividade de 50 grupos de RaaS (Ransomware-as-a-Service) alvejando mais de 1.200 organizações no primeiro semestre de 2022. Ao todo, foram detectados mais de 8 milhões de ataques ransomware, o que representa aumento de 10% em relação ao mesmo período de 2021, quando foram bloqueadas 7,3 milhões de ameaças de ransomware.

Os pesquisadores destacam a significativa queda na atuação de novas famílias de ransomware, neste primeiro semestre, caindo de 49 para apenas 10, quando comparado com a primeira metado do ano passado.

Os cincos países mais atingidos por ransomware foram: Estados Unidos (19,69%), Japão (10,18%), Turquia (7,97%), Índia (5,11%) e Taiwan (4,29%). O Brasil concentra 7,3% dos casos de ransomware das Américas e 2% dos registros globais.

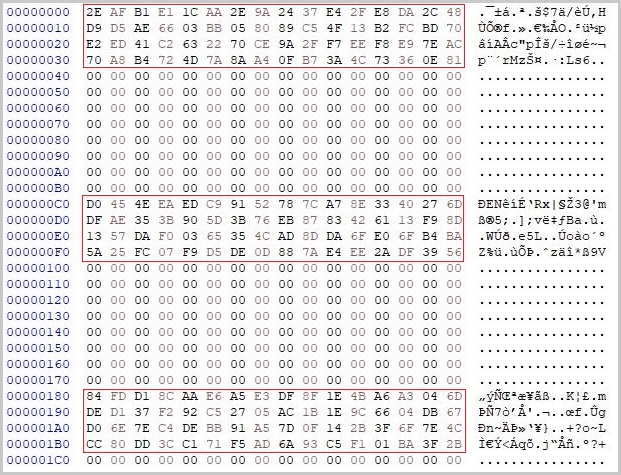

Famílias de Malware

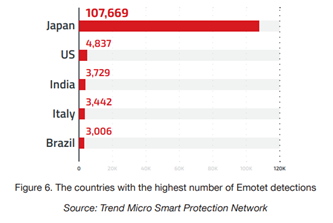

Analisando a atividade das principais famílias de malware, o Emotet teve grande destaque, com aumento de 10 vezes em comparação com o primeiro semestre de 2021 – pulou de 13,8 mil para 148,7 mil detecções – prova de que está sendo oferecido como parte de um esquema de Malware-as-a-Service (MaaS). A maioria das detecções ocorreu no Japão, seguido por EUA, Índia, Itália e Brasil.

Você também deve ler!

O que é malware? Conheça os tipos mais comuns

Embora isso não indique, necessariamente, que o Japão é onde o Emotet está mais ativo (devido à natureza dos sensores de segurança), mostra que o malware tem altos níveis de atividade no país oriental.

Fonte: Trend